Ahora que ya sabemos qué es Tor y cómo podemos participar dentro de

su ecosistema, es importante conocer los riesgos potenciales que podemos

correr al utilizar esta tecnología en sus diferentes niveles.

viernes, 7 de junio de 2019

sábado, 1 de junio de 2019

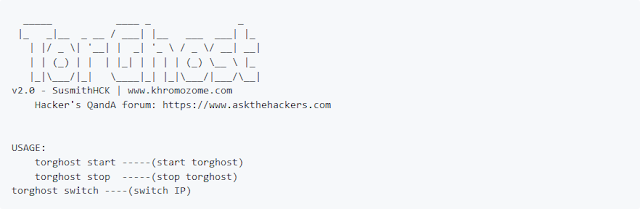

TorGhost un script para automatizar la tecnica torify

La red TOR es una de las mejores opciones a la hora de proteger nuestra identidad en la red, dado que sus métodos de transferencia de datos son altamente criptográficos y cada petición a un mismo servicio se envía por rutas diferentes utilizando múltiples nodos, algo que complica mucho trazar a un usuario dentro la red.

sábado, 25 de mayo de 2019

Utilizando Tortazo para atacar repetidores de salida en TOR

Si bien es cierto que el objetivo de redes anónimas como TOR, es el de proteger la privacidad de las personas y promover la libertad de expresión, también es cierto que un número considerablemente alto de usuarios en todo el mundo hacen un uso inadecuado de dichas redes, incluso se han convertido en un canal idóneo para realizar actividades ilegales que en muchos casos, atentan contra la dignidad y los derechos fundamentales de las personas.

Organismos como la Interpol o la Policía de cada país tienen la obligación de capturar y llevar ante la justicia a dichas personas, sin embargo, en el caso de este tipo de redes, las complejidades y dificultades que se presentan a la hora de conseguir dicho objetivo hacen que muchos criminales sigan actuando impunemente utilizando estos medios.

Organismos como la Interpol o la Policía de cada país tienen la obligación de capturar y llevar ante la justicia a dichas personas, sin embargo, en el caso de este tipo de redes, las complejidades y dificultades que se presentan a la hora de conseguir dicho objetivo hacen que muchos criminales sigan actuando impunemente utilizando estos medios.

sábado, 18 de mayo de 2019

Ataques comunes en TOR

Aunque el objetivo de TOR es apoyar el anonimato y la privacidad de sus usuarios por medio de canales seguros de comunicación utilizando mecanismos de cifrado fuertes, algunos usuarios pueden emplear esta red para realizar actividades maliciosas que van en contra de la filosofía que soporta su desarrollo. Dichas actividades van desde el uso inapropiado de la red hasta el abuso de nodos de salida para espiar las comunicaciones de sus usuarios.

A continuación se describen algunos de los mecanismos de ataque empleados. Claro que anteriormente se habló sobre este tema pero muy por arriba.

Asi que te dejo el link del post anterior para que lo veas.

domingo, 12 de mayo de 2019

Túneles VPN sobre Hidden services en TOR con OnionCat

OnionCat es una herramienta cuya finalidad es la de crear túneles VPN sobre los hidden services en TOR. De esta forma, los usuarios podrán acceder de forma remota y anónima a distintos tipos de servicios sin conocer su dirección real. OnionCat es un adaptador VPN que implementa de forma nativa el protocolo IPv6 en la capa de red y se encarga de calcular y asignar direcciones IPv6 únicas a los endpoints correspondientes, que son los clientes y el hidden Service en cuestión.

lunes, 6 de mayo de 2019

Estableciendo conexiones contra circuitos de TOR desde Python

Cuando se inicia el cliente de TOR, automáticamente el software intenta leer el fichero “torrc”, el cual a su vez contiene varias propiedades de usos muy variados, como por ejemplo la propiedad “SocksPort” que define el puerto por el que se va a iniciar un proxy del tipo socks, el cual es frecuentemente utilizado desde un navegador para visitar sitios en Internet o en la deep web de forma anónima.

sábado, 27 de abril de 2019

Consultando información sobre los repetidores disponibles en la red

Stem puede ser útil para controlar una instancia de TOR desde una rutina de código externa, pero también cuenta con algunas utilidades que le permiten a un atacante consultar los descriptores emitidos por las autoridades de directorio o aquellos documentos que ya han sido descargados por un cliente. Dichos documentos contienen mucha información sobre los repetidores que conforman la red de TOR y dicha información puede ser utilizada para realizar ataques dirigidos contra cualquier repetidor en la red. La información que puede ser recuperada de los descriptores emitidos, contiene datos sobre la versión del sistema operativo del repetidor, Ancho de banda aportado, Nickname, Fingerprint, dirección IP, entre otros datos que pueden resultar bastante informativos y reveladores para un atacante.

domingo, 21 de abril de 2019

Uso de STEM para controlar una instancia local de TOR

Con Stem es posible crear aplicaciones que funcionen de un modo similar a Vidalia o ARM ya que permite consultar y controlar todas las características de un proceso TOR local. Además de utilizar el protocolo de control de TOR, también permite ejecutar otras rutinas relacionadas con el funcionamiento de la red, como por ejemplo consultar los descriptores almacenados en las autoridades de directorio y posteriormente descargarlos.

Antes de iniciar una instancia local de TOR (cliente) es necesario verificar el valor de la propiedad “ControlPort" ya que dicho valor, indica el puerto utilizado para que rutinas externas puedan controlar la instancia local de TOR.

Antes de iniciar una instancia local de TOR (cliente) es necesario verificar el valor de la propiedad “ControlPort" ya que dicho valor, indica el puerto utilizado para que rutinas externas puedan controlar la instancia local de TOR.

domingo, 14 de abril de 2019

Uso de ARM para monitorizar un instancia de Tor

ARM es una herramienta que se ejecuta por lineas de comandos y permite monitorizar el comportamiento y los eventos ocurridos en una instancia Tor, funcionando de una forma muy similar a como lo hace el comando "top" en sistemas basados en GNU/Linux. Esta aplicación se encuentra escrita en python y no necesita un proceso de compilación e instalación previo siendo muy sencillo su uso. Para descargar la herramienta se puede utilizar el comando "APT" en distribuciones basadas en Debian.

apt-get install tor-arm

domingo, 7 de abril de 2019

Evitando DNS Leaks y fugas de informacion en Tor

Las fugas de información por peticiones DNS o simples "pings" contra un servidor remoto, constituyen uno de los problemas más comunes cuando se trabaja con TOR. Como toda las peticiones que viajan por medio de un circuito Tor, deben utilizar obligatoriamente el protocolo TCP ya que es el único protocolo soportado por la red. No obstante, es habitual encontrar aplicaciones como navegadores web que ejecutan peticiones DNS de forma autmática contra servicios en internet para resolver su dirección IP o nombre de dominio.

Dado que el protocolo DNS se apoya sobre UDP, y dichas peticiones se ejecutan de forma directa contra el objetivo, exponiendo de esa forma la firección IP real del usuario.

sábado, 30 de marzo de 2019

Ejecutando aplicaciones por medio de Tor (Torify)

En ocaciones es importante poder ejecutar aplicaciones utilizando Tor como plataforma de anonimato, de esta forma, todas las peticiones de dichas aplicaciones ejecuten contra internet, utilizarán un circuito. En la terminología de Tor, el proceso de utilizar aplicaciones de terceros por medio de esta de esta red, es conocido como "torifing". Para conceguir dicho efecto, se puede utilizar herramientasque han sido desarrolladas directamente por el equipo de tor o por investigadores externos, algunas de las más conocidas y utilizadas se listan a continuacion.

domingo, 24 de marzo de 2019

Pluggable Transports en Tor

Las técnicas DPI (Deep Paket Inspector) se han vuelto cada vez más comunes en aquellos países en los que el nivel de censura es alto y consisten en el análisis de un conjunto de paquetes de datos para posteriormente clasificarlos partiendo de patrones conocidos. De esta forma, con DPI es posible determinar que un conjunto de paquetes se encuentran transmitiendo datos de Tor aunque la dirección IP de destino no se encuentre bloqueada, como el caso de las direcciones IP de los puentes Tor.

Arquituctura tor: Puentes

Tor se caracteriza por ser una red centralizada en la que cada hora, las autoridades de directorio se encargan de generar información sobre los repetidores que conforman la red y algunos datos adicionales sobre el estado general de la misma. Dicha información es pública y se puede consultal fácilmente ejecutando peticiones HTTP contra cualquiera de las autoridades de directorio o sus espejos. Dado que la información sobre los repetidores la puede condultar cualquiera, una de las principales medidas que toman las entidades represoras a la hora instaurar controles y censurar contenidos, consiste simplemente en incluir dichas direcciones IP en la lista negra para impedir que se puedan realizar conexiones contra las autoridades de directorio o cualquier repetidor de Tor.

Es una medida que se utiliza muchísimo y que según algunos artículos publicados en el blog de Tor es de la más utilizadas en países como Cuba, China, Venezuela.

viernes, 15 de marzo de 2019

Pentesting contra servicios ocultos TOR (1)

Suponiendo que existe de delincuentes que necesitan transferir información entre ellos y operan en distintos países, solamente ese grupo conocen la dirección del servicio que utilizán y adicionalmente, dicho servicio puede estar disponible en una franja horaria determinada y el resto del tiempo puede estar inactivo. Esta situación limita las probabilidades de que el servicio sea encontrado por cualquier otro usuario de la red de Tor y evidentemente hace que seaprácticamente imposible de atacar. No obstante, si el pentester conoce la dirección "onion" del servicio, las cosas cambian radicalmente, ya que es posible utilizar las herramentas de pentesting habituales para auditar cualquier servicio en internet. Es posible usar Metasploit, W3AF, OpenVAS, NeXpose, Nikto, Nmap, etc. Lo único que necesita el pentester es conocer la dirección del servicio que se debe auditar y a continuación, levantar una instancia de Tor, con su correspondiente servidor proxy SOCKS.

jueves, 28 de febrero de 2019

Arquitectura tor: Servicios Ocultos

Se trata de servicios comunes que funcionan utilizando la red tor para envío y recepción de paquetes y el único requisito obligatorio que debe cumplir cualquier servicio oculto es que utilice protocolo TCP o un envoltorio para convertir cualquier paquete de datos en otros protocolos como UDP o TCP.

Como el lector podrá imaginarse, sichos servicios pueden contener fallos de seguridad, los cuales puede ser aprovechados por un atacante y de esta forma, conseguir romper su anonimato. Ejecutar procedimientos de pentesting contra servicios ocultos en Tor no es demaciado complejo y de hecho, es posible hacerlo sin conocimientos demaciados profundos sobre su arquitectura.

martes, 19 de febrero de 2019

Prueba de Algoritmos de Correlación

Habiendo establecido los efectos que tiene el tráfico de red en Tor, regresamos a nuestro objetivo original: Poner a prueba métodos de correlación de sincronización en un tráfico real de Tor.

miércoles, 13 de febrero de 2019

Ataques en Tor

Diferentes tipos de ataques han sido propuestos para que funcionen en redes de baja-latencia en general y en Tor en particular. Este capítulo es una breve inspección a algunos de esos ataques.

lunes, 4 de febrero de 2019

Instalacion y configuracion de proxys Tor

Tor es un servicio orientado al estableciomiento de comunicaciones anónimas utilizando una serie de nodos conectados los cuales en su conjunto son conocidos como "circuetos virtuales". Tales nodos se remover de cifrado en los paquetes que viajan por medio de ellos utilizando el protocolo de Tor, de esta forma se enmascara el origen en la petición cuando es entregada a su correspondiente destino, sin embargo, el único protocolo soportado es el TCP, por este motivo cuando se utilizan peticiones con un protocolo deferente como UDP o ICMP, dichas peticiones no pasan pr medio de un circuito virtual y en dicho lugar se establecen una conexión directa entre el cliente y el destino, produciendo de esta forma lo que se conoce como "leaks" o fugas de información que pueden arruinar el anonimato del usuario.

lunes, 28 de enero de 2019

sábado, 26 de enero de 2019

Arquitectura tor: Descriptores

Los descriptores son documentos que almacenan información sobre los repetidores que conforman la red de Tor. Dichos documentos se encuentran disponibles de forma pública y cualquier usuario de Internet tiene la posibilidad de descargarlos, para hacerlo basta con ejecutar una petición HTTP contra las autoridades de directorio o una cache de directorio para obtener este tipo de documentos.

En los últimos años el software Tor y evidentemente la red han incorporado cambios importantes y dichas modificaciones han dado lugar a diferentes tipos de descripciones, los cuales se encuentran categorizados según la información que almacenan.

viernes, 18 de enero de 2019

Arquitectura tor: Repetidores

Repetidores

Se

trata de una instancia de Tor que se encuentra en condiciones de

aceptar y replicar el trafico proveniente de otra instancia. De esta

forma, los repetidores pueden verse como servidores proxy transparentes

que enrutan trafico al siguiente santo de un circuito. Los repetidores

son el elemento fundamental de la red, ya que permiten a los usuarios

navegar por la red o la web profunda utilizando el protocolo de tor como

plataforma de anonimato. Cualquier cliente puede actuar como un

repetidor en el momento dado, solamente es necesario establecer las

opciones de configuración adecuadas en el fichero "torrc" utilizando

para iniciar la instancia Tor, además también es posible especificar un

tope máximo de ancho de banda que el repetidor puede aportar a la red.

Todos los voluntarios que desean convertir su instancia de Tor en un

reetidor, deben especificar uno de dos posibles tipos de repetidores:

internos o esternos.

lunes, 14 de enero de 2019

Arquitectura tor: Circuitos y Cifrado Onion

Los

usuarios que desean usar Tor enrutan su tráfico a través de un proxy

onion (OP), el cual maneja transparentemente la creación y cifrado del

circuito. El objetivo de Tor es el anonimato. Tor no provee cifrado

extremo-a-extremo porque no puede cifrar el paso entre el router de

salida y el servidor al que el cliente se está conectando. Para hacer

eso requeriría la cooperación de el servidor, lo que significa que Tor

no sería un proxy transparente. Tor, por lo tanto, no es un reemplazo

para otras tecnologías de cifrado. Sin embargo, Tor usa cifrado por

capas internamente, lo cual logra dos efectos. Primero, asegura que cada

router onion (OR) conoce sólo a los nodos adyacentes del circuito.

Segundo, previene que los atacantes puedan directamente comparar el

tráfico en cualquier conjunto de dos puntos del circuito, debido a que

el tráfico es cifrado de forma diferente (Por tanto se ve diferente) en

cada punto. El proxy onion (OP) hace este cifrado negociando una clave

simétrica con cada uno de los routers en el circuito y cifrando cada

mensaje con cada llave simétrica, como se describe a continuación.

Suscribirse a:

Entradas (Atom)