Ahora que ya sabemos qué es Tor y cómo podemos participar dentro de

su ecosistema, es importante conocer los riesgos potenciales que podemos

correr al utilizar esta tecnología en sus diferentes niveles.

viernes, 7 de junio de 2019

sábado, 1 de junio de 2019

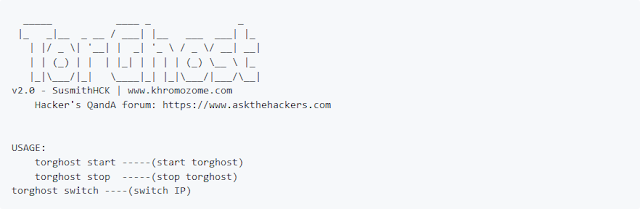

TorGhost un script para automatizar la tecnica torify

La red TOR es una de las mejores opciones a la hora de proteger nuestra identidad en la red, dado que sus métodos de transferencia de datos son altamente criptográficos y cada petición a un mismo servicio se envía por rutas diferentes utilizando múltiples nodos, algo que complica mucho trazar a un usuario dentro la red.

sábado, 25 de mayo de 2019

Utilizando Tortazo para atacar repetidores de salida en TOR

Si bien es cierto que el objetivo de redes anónimas como TOR, es el de proteger la privacidad de las personas y promover la libertad de expresión, también es cierto que un número considerablemente alto de usuarios en todo el mundo hacen un uso inadecuado de dichas redes, incluso se han convertido en un canal idóneo para realizar actividades ilegales que en muchos casos, atentan contra la dignidad y los derechos fundamentales de las personas.

Organismos como la Interpol o la Policía de cada país tienen la obligación de capturar y llevar ante la justicia a dichas personas, sin embargo, en el caso de este tipo de redes, las complejidades y dificultades que se presentan a la hora de conseguir dicho objetivo hacen que muchos criminales sigan actuando impunemente utilizando estos medios.

Organismos como la Interpol o la Policía de cada país tienen la obligación de capturar y llevar ante la justicia a dichas personas, sin embargo, en el caso de este tipo de redes, las complejidades y dificultades que se presentan a la hora de conseguir dicho objetivo hacen que muchos criminales sigan actuando impunemente utilizando estos medios.

sábado, 18 de mayo de 2019

Ataques comunes en TOR

Aunque el objetivo de TOR es apoyar el anonimato y la privacidad de sus usuarios por medio de canales seguros de comunicación utilizando mecanismos de cifrado fuertes, algunos usuarios pueden emplear esta red para realizar actividades maliciosas que van en contra de la filosofía que soporta su desarrollo. Dichas actividades van desde el uso inapropiado de la red hasta el abuso de nodos de salida para espiar las comunicaciones de sus usuarios.

A continuación se describen algunos de los mecanismos de ataque empleados. Claro que anteriormente se habló sobre este tema pero muy por arriba.

Asi que te dejo el link del post anterior para que lo veas.

domingo, 12 de mayo de 2019

Túneles VPN sobre Hidden services en TOR con OnionCat

OnionCat es una herramienta cuya finalidad es la de crear túneles VPN sobre los hidden services en TOR. De esta forma, los usuarios podrán acceder de forma remota y anónima a distintos tipos de servicios sin conocer su dirección real. OnionCat es un adaptador VPN que implementa de forma nativa el protocolo IPv6 en la capa de red y se encarga de calcular y asignar direcciones IPv6 únicas a los endpoints correspondientes, que son los clientes y el hidden Service en cuestión.

lunes, 6 de mayo de 2019

Estableciendo conexiones contra circuitos de TOR desde Python

Cuando se inicia el cliente de TOR, automáticamente el software intenta leer el fichero “torrc”, el cual a su vez contiene varias propiedades de usos muy variados, como por ejemplo la propiedad “SocksPort” que define el puerto por el que se va a iniciar un proxy del tipo socks, el cual es frecuentemente utilizado desde un navegador para visitar sitios en Internet o en la deep web de forma anónima.

sábado, 27 de abril de 2019

Consultando información sobre los repetidores disponibles en la red

Stem puede ser útil para controlar una instancia de TOR desde una rutina de código externa, pero también cuenta con algunas utilidades que le permiten a un atacante consultar los descriptores emitidos por las autoridades de directorio o aquellos documentos que ya han sido descargados por un cliente. Dichos documentos contienen mucha información sobre los repetidores que conforman la red de TOR y dicha información puede ser utilizada para realizar ataques dirigidos contra cualquier repetidor en la red. La información que puede ser recuperada de los descriptores emitidos, contiene datos sobre la versión del sistema operativo del repetidor, Ancho de banda aportado, Nickname, Fingerprint, dirección IP, entre otros datos que pueden resultar bastante informativos y reveladores para un atacante.

Suscribirse a:

Comentarios (Atom)